Как взламывают аккаунты в Telegram, Signal и Proton

Signal и Proton: эти сервисы кажутся максимально защищенными. Когда ваша работа завязана на эти сервисы, создается ощущение, что вы уже «в домике». К сожалению, это не так, скорее даже наоборот: именно в Signal и Proton хакеры взламывают журналистов и активистов.

Изображение сделано БАЖ при помощи ChatGPT

Общепопулярный Telegram также является частой мишенью. Мы рассказываем ниже, как это происходит — и как не попасться на удочку злоумышленников. Это своего рода руководство по выживанию в нынешней агрессивной цифровой среде.

Как взламывают в Телеграме: 5 способов

Использование Telegram де-факто неизбежно в русскоязычной среде — что в личной, что в рабочей переписке. Мы расскажем ниже про пять главных методов, которыми прокремлевские злоумышленники пользуются для того, чтобы атаковать людей, неугодных российским властям.

1. «Вам подарили Telegram Premium»

В сообщении вам приходит подарок с подвохом: «Получите бесплатную подписку Telegram Premium – Жмите сюда». Переходя по такой ссылке, пользователь видит знакомый дизайн Telegram и форму ввода телефона, где его просят ввести код для подтверждения – якобы для активации подарка. На деле это умело сделанный фейк: введённый код уходит прямиком мошенникам. Вы думаете, что вас переадресовали на официальный сайт Telegram, а на самом деле вы находитесь на сайте атакующего, который записывает ваши данные.

2. Фейковая капча в Telegram

В начале 2025 года стало известно про случай, когда хакеры создали фейковый Telegram-канал от имени основателя Silk Road Росса Ульбрихта и использовали в нем поддельного CAPTCHA-бота. Вместо капчи — которая на самом деле вообще не используется в экосистеме Telegram — пользователи запускали у себя вредоносный скрипт, который позднее позволял их взломать.

Фишинговая псевдо-капча была выполнена в формате телеграм-бота. Скриншот: Bitdefender.com

Telegram не использует CAPTCHA. Это фишинг.

3. «В вашем аккаунте обнаружена подозрительная активность. Подтвердите, что это вы»

Злоумышленники создают фейковые аккаунты с названиями вроде Telegram Support, или Telegram Security. Формально Telegram не разрешает использовать такие имена: за подделку можно схлопотать бан. Но атакующие обходят это: подменяют латинские буквы на похожие кириллические или используют символы вроде двойного нижнего подчеркивания.

Представьте: вам приходит сообщение от аккаунта с названием вроде «Telegram Notifications». Вас уверяют, что «ваш аккаунт замечен в подозрительной активности» или «скоро будет заблокирован». Чтобы предотвратить это, просят срочно сообщить код из SMS или перейти по ссылке и «подтвердить аккаунт». Вы сами, не подозревая обмана, передаете доступ к своему Телеграм-аккаунте. SMS действительно придёт от настоящего Telegram — потому что кто-то другой пытается войти не с вашего устройства.

Избегайте ботов, предлагающих действия вне Telegram-интерфейса — запуск скриптов может привести к компрометации устройства.

4. «Посмотри это прикольное видео»

Атакующие могут присылать вредонос, который отображается в чате как видеофайл; как правило, с кликбейтной подписью. Если пользователь пытается воспроизвести такое «видео», Telegram предлагает открыть его в стороннем плеере, что на самом деле запускает установку вредоносного приложения. Вы думаете: «Хм, какая-то ошибка, видео так и не заиграло», — и занимаетесь дальше своими делами, не подозревая, что ваше устройство уже заражено.

Хакеры также любят маскировать свои скрипты под такие виды файлов как:

- ZIP,

- RAR,

- XLS,

- DOCX,

- PDF.

Последняя новинка от взломщиков — присылать вредоносный файл с маскировкой под расширение .msi (Microsoft Installer).

5. «Тихий взлом» через десктопный Телеграм

Этот способ (угон сессии, Session Hijacking) особенно коварный и часто упускается из виду. Дело в том, что Телеграм на компьютере (Telegram Desktop) хранит вашу сессию в специальной папке под названием Tdata. Эта папка содержит файлы сессии, которые позволяют войти в аккаунт без ввода пароля или кода двухфакторной аутентификации (2FA).

Стоит кому-то заразить ваш компьютер (например, если вы скачали и открыли зараженный файл, как в предыдущем пункте), как он может незаметно скопировать эту папку сессии. Затем злоумышленник открывает её у себя и получает полный доступ ко всем вашим чатам и файлам через кэш. Вы даже не поймете, что вас уже читают люди в погонах.

Увы, при «угоне сессии» хакер получает полный доступ к Телеграм-аккаунту атакуемого, включая все чаты, контакты и файлы. Сессии Telegram Desktop технически — долгоживущие, что делает этот метод особенно опасным.

Как понять, что вас взломали в Телеграм:

- Вы видите, что Телеграм-сообщения от вашего собеседника уже прочитаны, хотя вы не помните, чтобы их открывали.

- Добавление в каналы и группы, к которым вы не присоединялись.

- Незнакомые разговоры в вашем списке чатов.

- Телеграм работает странно, с медленной производительностью.

- Неожиданные уведомления о входе в систему.

- Вас постоянно выбрасывает из Телеграма и приходится логиниться заново.

- Изменения в настройках аккаунта, которые вы не помните.

Чеклист того, что нужно сделать в Телеграме прямо сейчас (не дожидаясь атаки):

- Включите облачный пароль, если еще не сделали этого.

- Регулярно проверяйте раздел «Настройки > Приватность > Активные сессии» и смотрите, нет ли там странных сессий. Если видите незнакомый гаджет — срочно удалите его и поменяйте пароли.

- Не сообщайте никому свой код входа, даже если это «Telegram Support».

- Не авторизуйтесь ни на каких сайтах через Telegram. Особенно будьте внимательны, если вас направляют на сайт конкурса, голосования, розыгрыша призов и денег.

Signalgate: иллюзия безопасности

Этой весной многие обсуждали скандал в США, который назвали Signalgate: тогда в секретный «военный чат» высокопоставленных чиновников в Signal по ошибке попал главный редактор The Atlantic.

К репутации Signal как “золотого стандарта” безопасных мессенджеров добавился неприятный осадок: секретные переговоры перестали быть конфиденциальными. В случае «Сигналгейта» фактор был в первую очередь человеческим, — создатель чата, минобороны США Пит Хегсет, сделал «военный чат» в субботу; при этом, по заявлениям членов его семьи, имеет проблемы с алкоголем.

Но технический фактор тоже присутствовал: досадную роль сыграл алгоритм iPhone, который неправильно “склеил” на айфоне контакты трамповского чиновника и журналиста. Речь идет о функции iOS, известной как «Предложения Siri» или «Обновление предложенных контактов», которая нередко по ошибке объединяет телефоны разных людей в одну запись.

На этом проколы американского правительства с Сигналом не закончились: в мае выяснилось, что вместо нормального Сигнал-мессенджера советник Трампа по национальной безопасности Майк Уолтц использовал TeleMessage — неофициальный Сигнал-клиент с дополнительными функциями. Хакеры взломали TeleMessage, получив секретные переписки 60 американских чиновников, после чего Майк Уолтц был уволен Трампом.

«Сигналгейт» дает полезные уроки не только американским чиновникам, но и всем, кто ведет сенситивные переписки в Signal:

- Создавайте важные Сигнал-чаты только на свежую голову и в рабочее время.

- Отключите на смартфоне функцию автоматического объединения и предложения контактов. Для iPhone: Settings > Contacts > Отключить Siri Suggestions; для Android: contacts.google.com > отключить Merge Contacts.

- Качайте только официальную версию Сигнала с официального сайта signal.org.

Как хакеры ГРУ взламывали Signal в Восточной Европе

Об этом рассказала в феврале 2025 года «Группа Google по анализу угроз» (Google Threat Intelligence) в своем отчете «Сигналы тревоги: связанные с Россией хакерские группы атакуют мессенджер Signal». В нем она рассказывает, что Сигнал-взломами на постоянной основе занимаются хакерские группы Sandworm и Seashell Blizzard, связанные с Главным разведовательным управлением РФ.

Эксперты, которые занимались изучением этих кейсов, обнаружили четыре вида взломов:

1. Через QR-код и Linked Devices

В данном случае хакеры использовали уязвимость функции Signal «Связанные устройства» (Linked Devices), которая позволяет подключить к вашему аккаунту до 5 устройств через сканирование QR-кода. Хакеры выдавали QR-код за приглашения в группу.

QR выглядит легитимно, однако в реальности в нём зашит не инвайт, а команда подключить новое устройство. Пользователь, сам того не зная, сканирует «троянский» QR.

— Все будет работать точно так же, как и всегда, за исключением того, что когда вы сканируете QR-код, он мгновенно привязывает к вашему Сигналу постороннее устройство, — говорит Дэн Блэк, исследователь кибершпионажа Google и бывший аналитик НАТО. — После этого все ваши Сигнал-сообщения в режиме реального времени доставляются злоумышленнику.

К счастью, после того, как Signal Foundation узнали об этой проблеме, они выпустили обновление, которое защищает от таких атак (данные Wired). Теперь при привязке нового устройства приложение не только требует ввести код-пароль или использовать Face ID/Touch ID, но и дополнительно переспросит через несколько часов: действительно ли вы хотите продолжать делиться сообщениями с этим новым устройством.

2. Через поддельную страницу веб-приглашения в Signal-группу

Вот как выглядит фишинговая страница Сигнал-инвайта:

Как вы видите, страница ничем не отличается от настоящей; веб-адрес тоже выглядит легитимно. Однако в такие поддельные приглашения был вшит вредоносный код JavaScript. Скриншот: Google Threat Intelligence Group.

Технически хакеры подменяли часть JavaScript-кода страницы на вредоносный, и вместо безопасного перенаправления в чат у пользователя активировалась функция «подключить новое устройство». В итоге Signal «думал», что вы сами добавили себе новый планшет или ноутбук, а на самом деле доступ получал хакер.

3. Через передачу зараженного файла в Сигнале

Этот способ более редкий и требует от злоумышленников больше технических усилий. Как сообщают Detector.Media, кремлевские силы использовали его против украинских военных. Через отправку документа Word/Excel/RAR или других исполняемых файлов через Signal злоумышленники смогли скрыто следить за экраном, делать скриншоты и перехватывать нажатие клавиш на клавиатуре. Вот как выглядит подобная атака:

Скриншот: Detector.Media

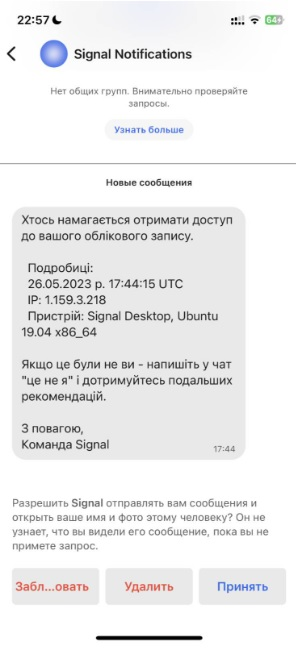

4. Через фейк-аккаунты Сигнала: выдача себя за саппорт

В докладе Google упоминается, что российские хакеры создавали фишинговые страницы, которые выглядели как официальное уведомление от Signal об угрозе безопасности.

Как выглядит подобное сообщение о «взломе» от фейкового Signal Support Team. Скриншот: Detector.Media

Осторожно: ваш коллега в Сигнале может быть фальшивкой

Вот что рассказала Теплице по этому поводу Наталья Крапива, юристка активистской организации Access Now. В коллаборации с Citizen Lab, Первым Отделом, и другими организациями в 2024 году Access Now расследовали атаки хакерской группы ColdRiver, связанной с ФСБ, на российских и беларуских активистов и журналистов. Позже Microsoft, при участии Access Now добились блокировки 66 доменов, используемых для атак.

«В недавних кейсах мы наблюдали, как злоумышленники использовали Signal для атак. Signal воспринимается активистами и журналистами как защищённое пространство, и этим пользуются атакующие.

Они создают фальшивые профили, имитируя известных активистов или коллег, и отправляют сообщения с просьбой открыть ссылку или файл. Фейковые Signal-аккаунты убедительно маскируются под ваших коллег: с логотипами и именами организаций, и реалистично выглядящими ссылками на фальшивые документы.

Хакеры эксплуатируют следующую уязвимость Сигнала:

— Они пользуются тем, что Signal сделал анонимными профили – не видно ни номера, ни юзернейма. — говорит Наталья. — Они просто подменяют логотип организации или фото человека и пишут: «Я писал тебе емейл, но ты не ответил. Дублирую здесь, в Сигнале».

Простой способ, который часто игнорируют: проверка по параллельному каналу

Наталья напоминает о простом, но эффективном (и часто забываемом) способе: если вы получили важное сообщение или письмо, перепроверьте, не фишинг ли это, через “параллельный канал”:

— Лучше сначала проверить внутри своей организации, действительно ли мы ждем сообщения от такой-то организацией. Также можно написать человеку по альтернативному каналу связи, чтобы убедиться, действительно ли он или она это отправили.

Наши советы тем, кто общается в Сигнале:

- Проверьте подключенные устройства: в настройках Signal это раздел Linked Devices (Подключенные устройства) — Edit (Редактировать). Проверьте дату линкования устройств и время их последней активности. Если это не совпадает с тем, как вы помните события — срочно отзовите доступ этого устройства.

- Обновите приложение: Убедитесь, что у вас установлена последняя версия Signal (например, v7.44.0 от 06 июня 2025 г.)

- Поставьте Registration Lock (Settings — Account — Registration Lock). Хоть Сигнал и ввел защитные меры, это защитит вас от потенциальных атак через «Связанные устройства».

- На всякий случай не сканируйте вообще QR-коды приглашений и не принимайте инвайты нигде, кроме как в приложении Signal на смартфоне.

Как взламывают с помощью поддельного Proton Drive

Для многих российских активистов ProtonMail и Proton Drive стали символами защищённости и приватности. Но именно эта уверенность и привлекает внимание кремлёвских хакеров.

Одна из любимых тактик взломщиков — фальшивые письма от имени ProtonMail. Письмо может выглядеть как официальное уведомление службы поддержки о «проблеме безопасности».

Самая известная атака такого типа была направлена на команду расследователей Bellingcat. Тогда российские хакеры (Fancy Bear) создали десятки фейковых доменов, которые невозможно было отличить от оригинальных на глаз.

Также в случае с антивоенными активистами ГРУ-шные хакеры использовали поддельный Proton Drive — страницу, визуально неотличимую от оригинала. Наталья Крапива из Access Now рассказывает:

— Это был не настоящий сервис Proton, а специально сделанная пустышка, которая выглядит точь-в-точь как Proton Drive. Активист переходил по ссылке, считая, что это защищённый обмен файлами — а на деле вводил логин на стороне злоумышленника.»

Как защититься от атак в Протоне?

– Включите двухфакторную аутентификацию в настройках Proton.

– Регулярно проверяйте журнал активности Proton («Security Events»).

– Особенно будьте настороже, если вам присылают ссылку на Proton Drive.

@bajmedia

@bajmedia